OAuth 2.0 流程

笔记

此页面假设您已经拥有身份提供商 (IdP),例如 Google、Entra ID(以前称为 Azure AD)或 Okta,它们处理身份验证过程并返回访问令牌。

了解如何让用户通过 Web 浏览器使用 OAuth 2.0 从您的扩展程序进行身份验证,然后返回到您的扩展程序。

在 OAuth 2.0 中,术语“授予类型”是指应用程序获取访问令牌的方式。尽管 OAuth 2.0 定义了多种授权类型,但本页面仅描述如何使用授权代码授权类型从您的扩展程序向用户授权。

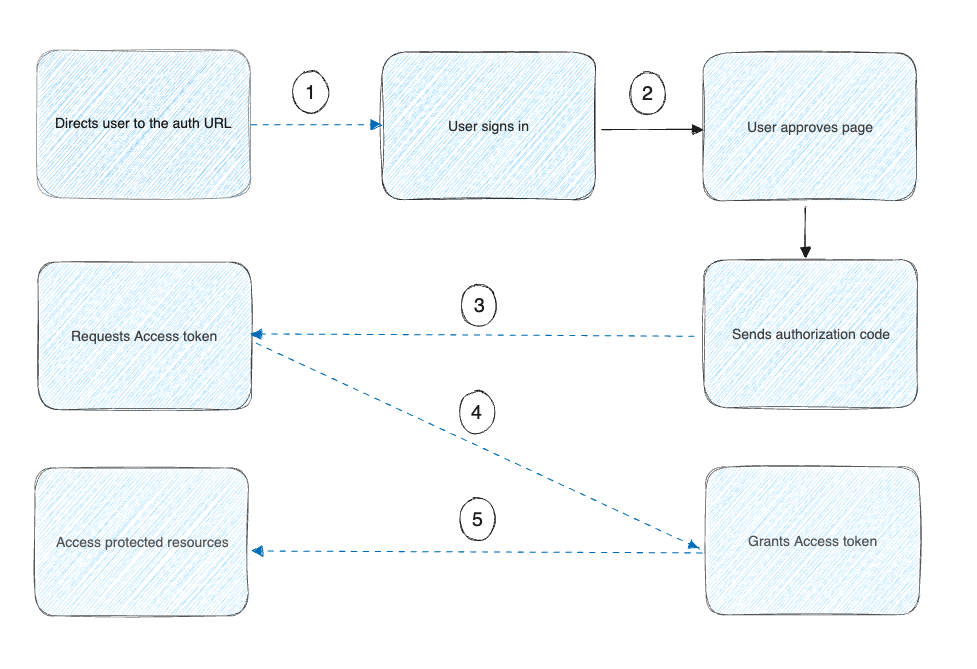

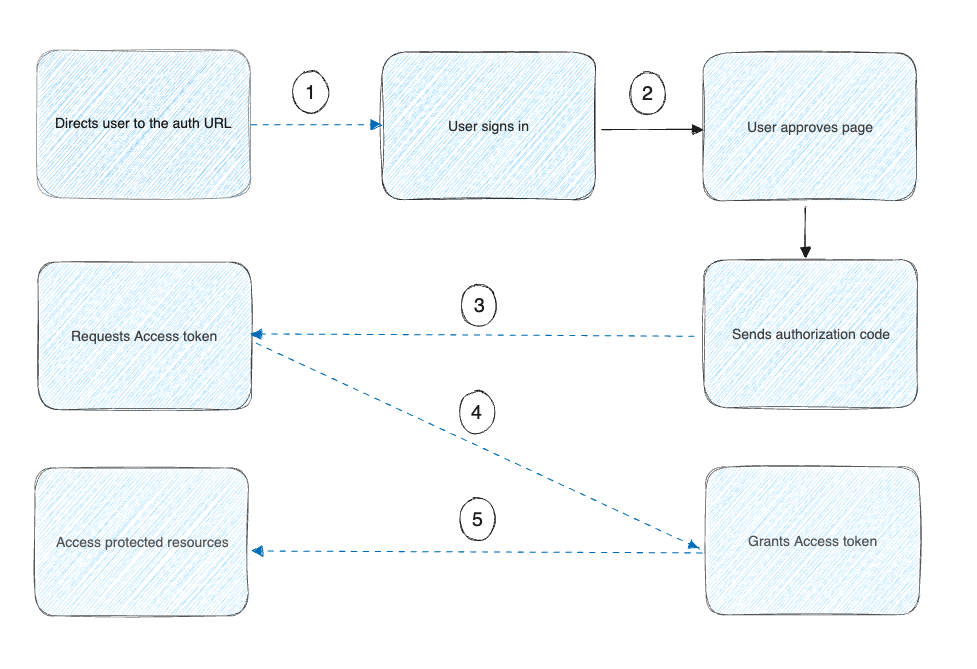

授权码授予流程

机密和公共客户端使用授权代码授予类型来交换访问令牌的授权代码。

用户通过重定向 URL 返回客户端后,应用程序从 URL 获取授权代码并使用它来请求访问令牌。

上图显示:

- Docker 扩展要求用户授权访问其数据。

- 如果用户授予访问权限,则扩展程序会向服务提供商请求访问令牌,并传递用户的访问授权和身份验证详细信息以识别客户端。

- 然后,服务提供商验证这些详细信息并返回访问令牌。

- 该扩展程序使用访问令牌向服务提供商请求用户数据。

OAuth 2.0 术语

- Auth URL:API 提供商授权服务器的端点,用于检索授权代码。

- 重定向 URI:身份验证后重定向到的客户端应用程序回调 URL。必须向 API 提供商注册。

用户输入用户名和密码后,即已成功通过身份验证。

打开浏览器页面以验证用户身份

在扩展 UI 中,您可以提供一个按钮,选择该按钮后会在浏览器中打开一个新窗口以对用户进行身份验证。

使用 ddClient.host.openExternal API 打开浏览器并访问身份验证 URL。例如:

window.ddClient.openExternal("https://authorization-server.com/authorize?

response_type=code

&client_id=T70hJ3ls5VTYG8ylX3CZsfIu

&redirect_uri=${REDIRECT_URI});获取授权码和访问令牌

docker-desktop://dashboard/extension-tab?extensionId=awesome/my-extension您可以通过在redirect_uri您正在使用的 OAuth 应用程序中列出 并将授权代码连接为查询参数,从扩展 UI 获取授权代码。然后,扩展 UI 代码将能够读取相应的代码查询参数。

重要的

使用此功能需要 Docker Desktop 中的扩展 SDK 0.3.3。您需要确保

com.docker.desktop.extension.api.version带有 图像标签的扩展集所需的 SDK 版本高于 0.3.3。

授权

此步骤是用户在浏览器中输入其凭据的地方。授权完成后,用户将被重定向回您的扩展用户界面,并且扩展 UI 代码可以使用作为 URL 中查询参数一部分的授权代码。

交换授权码

接下来,您将授权代码交换为访问令牌。

扩展程序必须POST使用以下参数向 0Auth 授权服务器发送请求:

POST https://authorization-server.com/token

&client_id=T70hJ3ls5VTYG8ylX3CZsfIu

&client_secret=YABbyHQShPeO1T3NDQZP8q5m3Jpb_UPNmIzqhLDCScSnRyVG

&redirect_uri=${REDIRECT_URI}

&code=N949tDLuf9ai_DaOKyuFBXStCNMQzuQbtC1QbvLv-AXqPJ_f笔记

POST在此示例中,客户端的凭据包含在查询参数中。 OAuth 授权服务器可能要求将凭据作为 HTTP 基本身份验证标头发送,或者可能支持不同的格式。有关详细信息,请参阅您的 OAuth 提供商文档。

存储访问令牌

Docker Extensions SDK 不提供存储机密的特定机制。

强烈建议您使用外部存储源来存储访问令牌。

笔记

用户界面本地存储在扩展之间是隔离的(一个扩展无法访问另一个扩展的本地存储),并且当用户卸载扩展时,每个扩展的本地存储都会被删除。

下一步是什么

了解如何发布和分发您的扩展