评估 CI 中的策略合规性

将策略评估添加到持续集成管道中可以帮助您检测和防止代码更改会导致策略合规性比基准变得更差的情况。

CI 设置中策略评估的推荐策略包括评估本地图像并将结果与基线进行比较。如果本地映像的策略合规性比指定的基线差,则 CI 运行将失败并出现错误。如果策略合规性更好或没有变化,则 CI 运行成功。

这种比较是相对的,这意味着它只关心您的 CI 图像比基线更好还是更差。这并不是对所有策略通过或失败的绝对检查。通过相对于您定义的基线进行测量,您可以快速了解更改对策略合规性是否有正面或负面影响。

怎么运行的

当您在 CI 中进行策略评估时,您将对在 CI 管道中构建的映像运行本地策略评估。要运行本地评估,您评估的映像必须存在于运行 CI 工作流程的映像存储中。构建或拉取映像,然后运行评估。

要运行策略评估并在本地映像的合规性低于比较基线时触发失败,您需要指定用作基线的映像版本。您可以对特定图像引用进行硬编码,但更好的解决方案是使用

环境

自动从环境推断图像版本。下面的示例使用环境来将 CI 映像与环境中的映像进行比较

production。

例子

以下示例介绍了如何在 CI 中运行策略评估,使用

Docker Scout GitHub Actioncompare在 CI 中构建的映像上执行命令。比较命令有一个to-env输入,它将针对名为 的环境运行比较

production。输入exit-on设置为policy,这意味着仅当策略合规性恶化时比较才会失败。

此示例并不假设您使用 Docker Hub 作为容器注册表。因此,该工作流程使用了docker/login-action两次:

- 一次用于向您的容器注册表进行身份验证。

- 再次向 Docker 进行身份验证以提取

production映像的分析结果。

如果您使用 Docker Hub 作为容器注册表,则只需进行一次身份验证。

笔记

由于 Docker 引擎的限制,不支持加载多平台映像或带有映像存储证明的映像。

为了使策略评估发挥作用,您必须将映像加载到运行程序的本地映像存储中。确保您正在构建没有证明的单平台映像,并且正在加载构建结果。否则,政策评估失败。

另请注意pull-requests: write该作业的许可。 Docker Scout GitHub Action 默认添加带有评估结果的拉取请求注释,这需要此权限。有关详细信息,请参阅

拉取请求评论。

name: Docker

on:

push:

tags: ["*"]

branches:

- "main"

pull_request:

branches: ["**"]

env:

REGISTRY: docker.io

IMAGE_NAME: <IMAGE_NAME>

DOCKER_ORG: <ORG>

jobs:

build:

permissions:

pull-requests: write

runs-on: ubuntu-latest

steps:

- name: Checkout repository

uses: actions/checkout@v4

- name: Setup Docker buildx

uses: docker/setup-buildx-action@v3

- name: Log into registry ${{ env.REGISTRY }}

uses: docker/login-action@v3

with:

registry: ${{ env.REGISTRY }}

username: ${{ secrets.REGISTRY_USER }}

password: ${{ secrets.REGISTRY_TOKEN }}

- name: Extract metadata

id: meta

uses: docker/metadata-action@v4

with:

images: ${{ env.IMAGE_NAME }}

- name: Build image

id: build-and-push

uses: docker/build-push-action@v4

with:

context: .

tags: ${{ steps.meta.outputs.tags }}

labels: ${{ steps.meta.outputs.labels }}

sbom: ${{ github.event_name != 'pull_request' }}

provenance: ${{ github.event_name != 'pull_request' }}

push: ${{ github.event_name != 'pull_request' }}

load: ${{ github.event_name == 'pull_request' }}

- name: Authenticate with Docker

uses: docker/login-action@v3

with:

username: ${{ secrets.DOCKER_USER }}

password: ${{ secrets.DOCKER_PAT }}

- name: Compare

if: ${{ github.event_name == 'pull_request' }}

uses: docker/scout-action@v1

with:

command: compare

image: ${{ steps.meta.outputs.tags }}

to-env: production

platform: "linux/amd64"

ignore-unchanged: true

only-severities: critical,high

organization: ${{ env.DOCKER_ORG }}

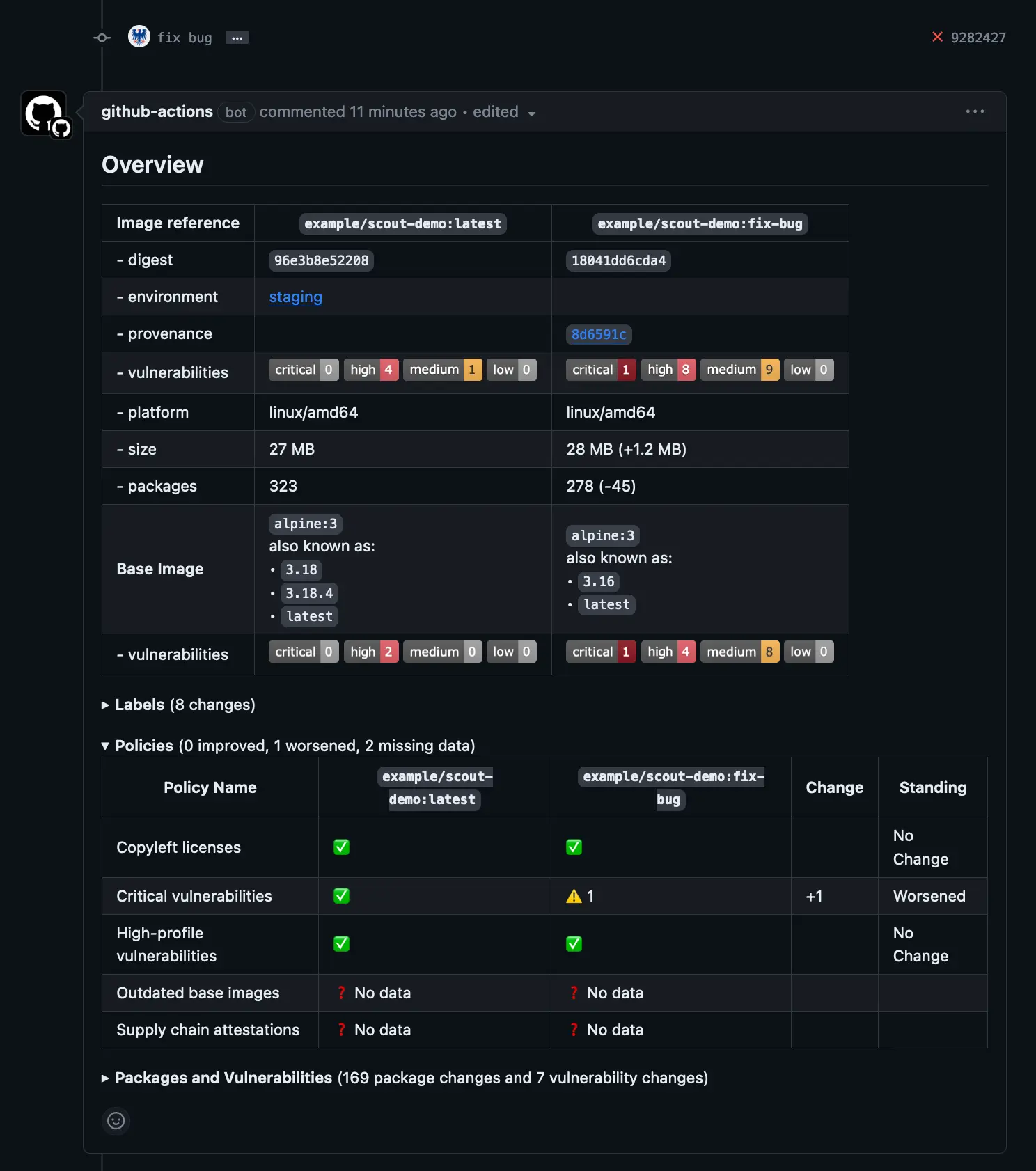

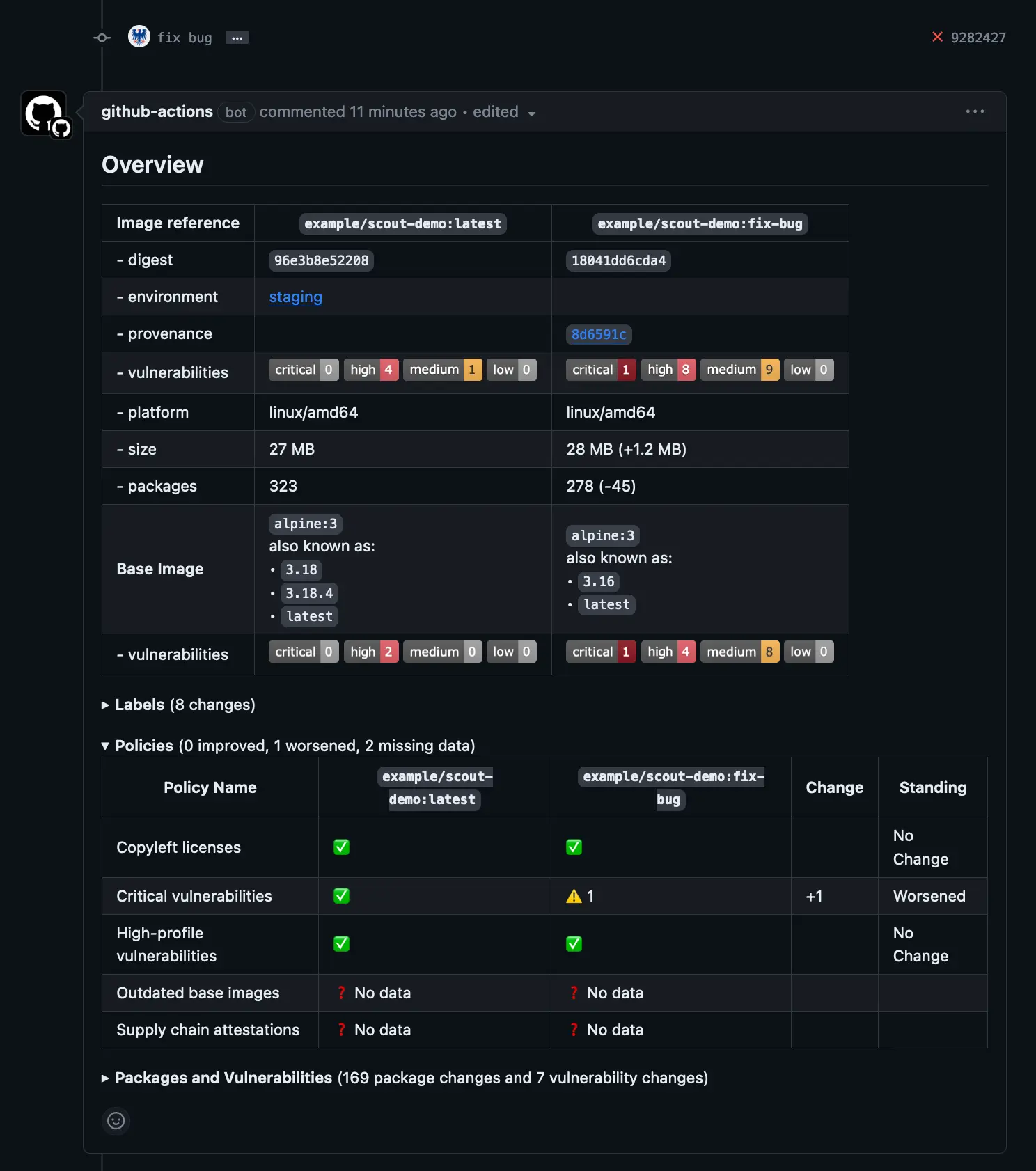

exit-on: policy以下屏幕截图显示了当策略评估检查失败时 GitHub PR 评论的样子,因为与基线相比,PR 图像中的策略变得更糟。

此示例演示了如何使用 GitHub Actions 在 CI 中运行策略评估。 Docker Scout 还支持其他 CI 平台。有关更多信息,请参阅 Docker Scout CI 集成。